فهرست مطالب

عنوان صفحه

فصل اول

مفاهيم مربوط به شبكه ها و اجزاي آنها

مقدمه

1

1 تاريخچه شبكه 1

1-1 مدل هاي شبكه 3

1-1-1 مدل شبكه مبتني بر سرويس دهنده 4

1-1-2 مدل سرويس دهنده/ سرويس گيرنده 4

1-2 ريخت شناسي شبكه 4

1-2-1 توپولوژي حلقوي 5

1-2-2 توپولوژي اتوبوس 5

1-2-3 توپولوژي توري 5

1-2-4 توپولوژي درختي 6

1-2-5 توپولوژي تركيبي 6

1-3 پروتكل هاي شبكه 6

1-4 مدل OSI(Open System Interconnection) 8

1-5 مفاهيم مربوط به ارسال سيگنال و پهناي باند 9

1-6 عملكرد يك شبكه Packet - swiching 10

فصل دوم

شبكه هاي بي سيم با نگاهي به Wi-Fi-Bluetooths

مقدمه 11

2-1مشخصات و خصوصيات WLAN 12

2-2 همبندي هاي 11، 802 12

2-2-1 همبندي IBSS 12

2-2-2 همبندي زير ساختار در دوگونه ESS و BSS 13

2-3 لايه فيزيكي 15

2-3-1 دسترسي به رسانه 15

2-3-1-1 روزنه هاي پنهان 16

2-3-2 پل ارتباطي 17

2-4 خدمات توزيع 17

2-5 ويژگي هاي سيگنال طيف گسترده 18

2-5-1 سيگنال هاي طيف گسترده با جهش فركانس 18

2-5-1-1 تكنيك FHSS(PN-Code: persuade Noise Code) 19

2-5-1-2 تغيير فركانس سيگنال هاي تسهيم شده به شكل شبه تصادفي 19

2-5-2 سيگنال هاي طيف گسترده با توالي مستقيم 19

2-5-2-1 مدولاسيون باز 20

2-5-2-2 كدهاي باركر 20

2-5-3 استفاده مجدد از فركانس 20

2-5-3-1 سه كانال فركانسي F1,F2,F3 20

2-5-3-2 طراحي شبكه سلولي 20

2-5-4 پديده ي چند مسيري 21

2-6-1 مقايسه مدل هاي 11، 802 21

2-6-1-1 استاندارد 11، b802 21

2-6-1-1-1 اثرات فاصله 22

2-6-1-1-2 پل مابين شبكه اي 22

2-6-2 استاندارد 11،a802 23

2-6-2-1 افزايش باند 24

2-6-2-2 طيف فركانس تميزتر 24

2-6-2-3 كانال هاي غيرپوشا 25

2-6-2-4 همكاري wi-fi 25

2-6-3 80211g يك استاندارد جديد 25

2-7 معرفي شبكه هاي بلوتوس 26

2-7-1 مولفه هاي امنيتي در بلوتوس 28

فصل سوم

امنيت در شبكه با نگرشي به شبكه بي سيم

مقدمه 29

3-1 امنيت شبكه 30

3-1-1 اهميت امنيت شبكه 30

3-1-2سابقه امنيت شبكه 30

3-2 جرايم رايانه اي و اينترنتي 31

3-2-1 پيدايش جرايم رايانه اي 32

3-2-2 قضيه ي رويس 32

3-2-3 تعريف جرايم رايانه اي 33

3-2-4 طبقه بندي جرائم رايانه اي 33

3-2-4-1 طبقه بندي OECDB 34

3-2-4-2 طبقه بندي شوراي اروپا 34

3-2-4-3 طبقه بندي اينترپول 35

3-2-4-4 طبقه بندي در كنوانسيون جرايم سايبرنتيك 37

3-2-5 شش نشانه از خرابكاري 37

3-3 منشا ضعف امنيتي در شبكه هاي بيسيم و خطرات معمول 38

3-3-1 امنيت پروتكل WEP 39

3-3-2 قابليت ها و ابعاد امنيتي استاندارد 802.11 39

3-3-2-1 Authentication 40

3-3-2-2 Confidentiality 40

3-3-2-3 Integrity 40

3-3-3 خدمات ايستگاهي 40

3-3-3-1 هويت سنجي 40

3-3-3-1-1 Authentication بدون رمزنگاري 42

3-3-3-1-2 Authentication با رمزنگاري RC4 42

3-3-3-2 اختفا اطلاعات 43

3-3-3-3 حفظ صحت اطلاعات (Integrity) 44

3-3-4 ضعف هاي اوليه ي امنيتي WEP 45

3-3-4-1 استفاده از كليدهاي ثابت WEP 45

3-3-4-2 استفاده از CRC رمز نشده 46

3-4 مولفه هاي امنيتي در بلوتوث 47

3-4-1 خطرات امنيتي 47

3-4-2 مقابله با خطرات 48

3-4-2-1 اقدامات مديريتي 48

3-4-2-2 پيكربندي درست شبكه 48

3-4-2-3 نظارت هاي اضافي بر شبكه 49

3-5 Honeypot تدبيري نو براي مقابله با خرابكاران 49

3-5-1 تعريف Honeypot 49

3-5-2 تحوه ي تشخيص حمله و شروع عملكرد Honeypot 49

3-5-3 مزاياي Honeypot 49

3-5-4 تقسيم بندي Honeypot از نظر كاربرد 50

3-5-4-1 production Honeypot 50

3-5-4-1-1 prevention 51

3-5-4-1-2 Detection (كشف يا شناسايي) 51

3-5-4-1-3 Response (پاسخ) 51

3-5-4-2 Research Honeypot 52

3-5-5 تقسيم بندي Honey pot از نظر تعامل با كاربر 52

3-5-5-1 Low Interaction Honeypot 52

3-5-5-2 Medium Interaction Honeypot 53

3-5-5-3 High Interaction Honey pot 53

3-5-5-3-1 مزاياي استفادهازHigh Interaction Honey pot 54

3-5-5-3-2 معايباستفادهاز High Interaction Honey pot 54

فصل چهارم

مفهوم GPRS با رويكرد IT

4-1 ويژگي هاي GPRS 55

4-1-1 مواد لازم براي استفاده از GPRS 56

4-1-2 ويژگي هاي سيستم سوئيچينگ پكتي 56

4-1-3 كاربردهاي GPRS 58

4-1-4 اطلاعات مبتني و قابل مشاهده 58

4-1-4-1 تصاوير ثابت 59

4-1-4-2 تصاوير متحرك 59

4-1-5 مرورگر 59

4-1-5-1 پوشه هاي اشتراكي يا كارهاي گروهي 59

4-1-5-2 ايميل يا پست الكترونيكي 59

4-1-6 MMS 60

4-1-7 رتبه كاربرد محيط 60

4-1-8 كارايي GPRS 60

4-2 مفهوم GSM 61

4-2-1 توانايي GSM 62

4-2-2 شبكه GSM 62

4-2-3 شبكه GSM 62

4-2-3-1 سيستم سوئيچينگ 62

4-2-3-2 سيستم ايستگاه پايه 62

4-2-4 سيستم پشتيباني و عملياتي 62

فصل پنجم

بررسي و مطالعه شبكه SMS و معرفي ابزاري براي كنترل توسط SMS

5-1 مطالعه نسل هاي مختلف موبايل 63

5-1-1 مزايا و معايب MTS 63

5-1-2 سيستم هاي سلولي و آنالوگ 64

5-1-3 مشكلات سيستم هاي 1V 65

5-1-4 سيستم هاي نسل دوم 2V 65

5-1-5 سيستم هاي نسل 2.5V 65

5-2 معرفي شبكه SMS و چگونگي انتقال SMS 66

5-2-1 تاريخچه ساختار سرويس پيغام كوتاه 66

5-2-2 فوائد سرويس پيغام كوتاه 66

5-2-2-1 Shart message Entities 67

5-2-2-2 سرويس مركزي پيغام كوتاه (sms c) 67

5-2-2-3 Home Locatin Rigis – ثبات موقعيت دائم 68

5-2-2-4 ثبات موقعيت دائم (HLR) 68

5-2-2-5 مركز سوئيچ موبايل 68

5-2-2-6 بازديد كننده (VLR) 68

5-2-2-7 محل اصل سيستم 68

5-2-2-8) محل موبايل (MS) 68

5-2-3 اجزايي توزيع(مخابره) 69

5-2-3-1 اجزاي خدمات 70

5-2-3-2 خدمات مشتركين 70

5-2-3-3 خدمات اطلاعاتي موبايل 72

5-2-3-4 مديريت و توجه به مشتري 72

5-2-4 مثال موبايل هايي كه پيام كوتاه به آنها رسيده 72

5-2-5 مثال موبايلي كه پيام كوتاه ارسال نموده است 73

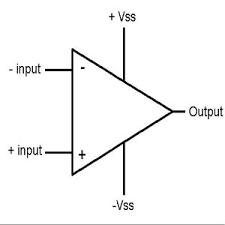

5-2-6 ارائه مداري براي كنترل ابزار به كمك SMS در تلفن همراه 75

نتيجه گيري 78

پيوست 80

منابع 85